הם חמקמקים ובלתי נראים; הם עולים אלפי דולרים וגודלם כמה מאות קילובייט; הם רואים במצלמת ווב מה אתם עושים מול המחשב בערבים בודדים; הם יודעים את הסיסמה לחשבון הבנק שלכם ויכולים לגרום לכם להעביר לפושעים כסף רק כדי להציל את המצגת החשובה שהכנתם להנהלה. תמשיכו לקרוא ותלמדו על הפרזיט הקטן.

אני חייב להתוודות – עד לא מזמן לא ידעתי מה זה בוטנט. לא במובן של הגדרת המושג, אלא איך זה עובד, מה תהליך בניית הבוטנט ואיך זה נראה מצד התוקף. ראיתי מספר הרצאות ביוטוב כדי להתרשם, אבל זה תמיד נשאר ברמת ידע כללי. יתרה מכך, לפי מיטב ידיעתי, המצב דומה בקרב הרבה אנשי אבטחת מידע, חוץ מאלה שעוסקים ב- reversing.

חשבתי על זה קצת והגעתי למסקנה למה זה קורה. תחשבו על האנלוגיה הבאה: מה תכניתני Java יודעים על תכנות ב- Mainframe? כנראה שעוד פחות מתכנות בשפת Assembly. ומה אתם יודעים על זה? בשביל רוב התכניתנים זו קופסה שחורה עם חומרה לא ברורה שמצריכה תכנות ב- COBOL עם קצת וודו.

בדומה לזה, כך נראית לי גם המודעות של אנשי אבטחת מידע לנושא הבוטנטים. יודעים על מה מדובר באופן כללי, יודעים שזה נועד לגנבת מידע וקבלת שליטה מלאה על המחשב, אבל לא בדיוק ברור איך זה עובד. ובמיוחד איך אפשר להילחם בזה. לעדכן עשר פעמים ביום את האנטיוירוס ולהתקין מערכת DLP חדשה ונוצצת מהאריזה? לא יעזור.

בפרק זה אשתדל להסביר מה זה בוטנט ואיך הוא בנוי, ובפרק הבא אסביר איך אפשר להילחם חזרה בדרכים מקוריות שכולכם בטח כבר מכירים.

מה זה בוטנט?

לפני שנמשיך הלאה, בואו נעבור על המושגים. אם אתם כבר מבינים בתחום… פשוט תקראו שוב. צריך לרענן את החומר לפעמים.

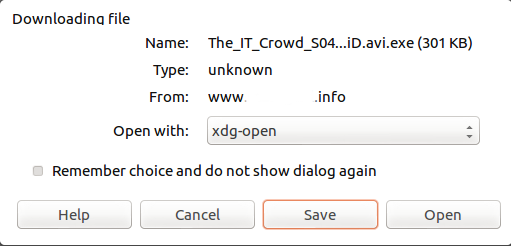

Bot – זה הוא רכיב תוכנה המותקן, בד"כ בחשאי, על מחשבכם והמשמש כמתווך בינו לבין שרת ה- C&C. הדרך הנפוצה ביותר להדביק מחשב ולהפכו לבוט היא באמצעות trojan ייעודי.

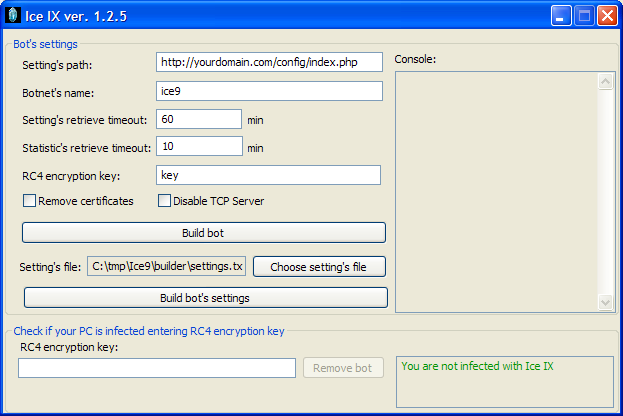

את הבוט בונים בעזרת builder המגיע בחבילה של הבוטנט.

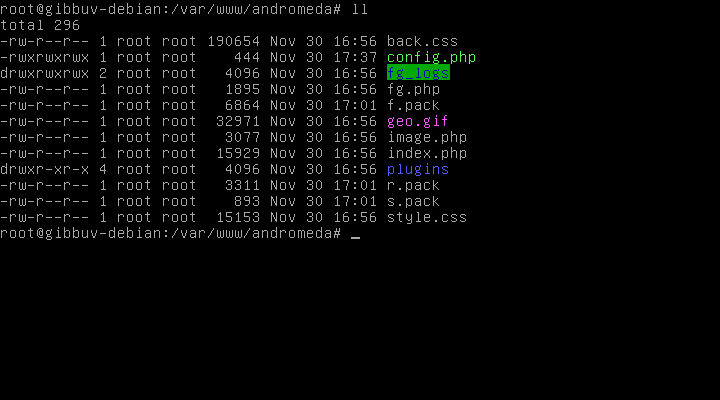

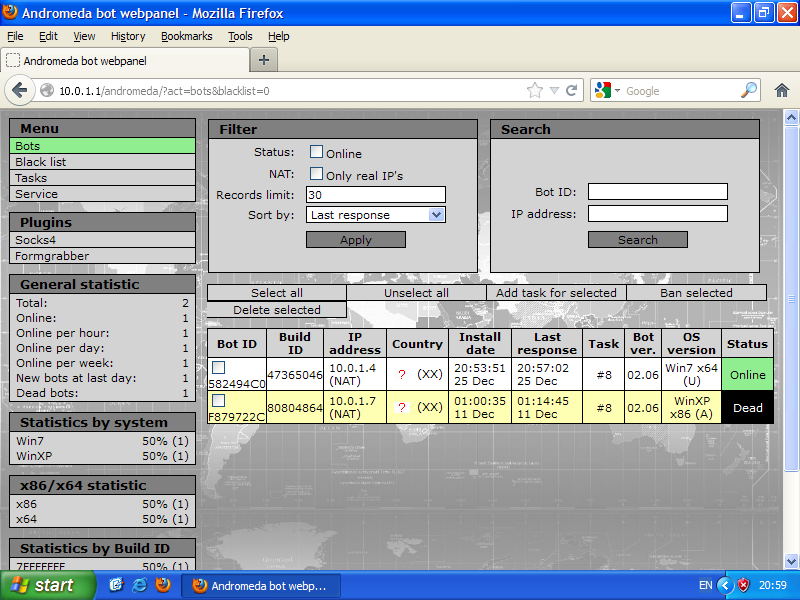

C&C – שרת Command and Control. אליו מתחבר הבוט שמותקן על המחשב שלכם, כדי לשלוח מידע גנוב ולקבל פקודות שמגדיר ה- Bot master.

Bot master – משתמש (או ארגון) זדוני, בבעלותו נמצא שרת ה- C&C, עליו הוא שולט באמצעות פאנל ניהול. באינטרסים של משתמש זה להפוך מחשבכם בדרך כזו או אחרת לבוט ולצרפו ל- BotNet קיים.

BotNet – מספר בוטים השייכים לשרת C&C מסוים. בשם זה קוראים גם לכל המערכת עם כל מרכיביה. ישנם בוטנטים רבים, המפורסמים שביניהם זה Zeus ו- SpyEye שעל בסיסם נבנו עוד עשרות. מחירם יכול להגיע לאלפי דולרים והארגון שבונה אותם בית תוכנה לכל דבר.

בוטנט חדש יחסית בשם Citadel מפתיע לא רק במחיר, אלא גם עם הארגון שמאחוריו. מחירו הבסיסי הנו $2400 ותשלום חודשי של $125. מודולים המוסיפים פונקציונליות ופיצ'רים מתקדמים נמכרים כל אחד בתשלום נוסף. לדוגמה, עדכונים אוטומטיים להתחמקות מחתימות אנטיוירוס חדשות יעלה לכם $400. הא, וכל עדכון תוכנה עצמה עולה $15.

אבל במחיר כזה מקבלים גם שירות חמישה כוכבים. ל- Citadel יש מערכת CRM, בה ניתן לפתוח פניות לתיקון באגים ובקשות לפיצ'רים חדשים. ניתן לקבל תמיכה טכנית ולהצביע לפיתוח מודולים חדשים. בקיצור, דוגמה למופת עבור כמה חברות ישראליות.

סוגי בוטים

ישנם בוטנטים למטרות שונות:

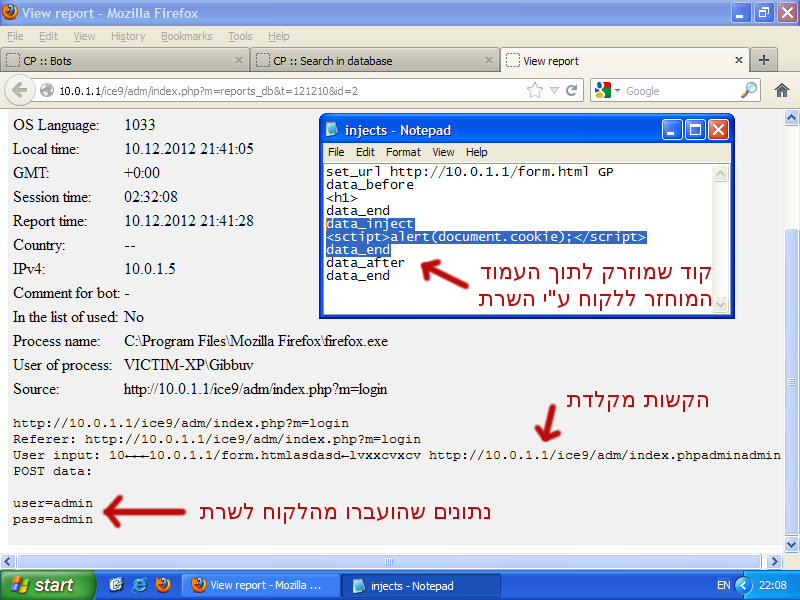

בוטנט מצוי – בעל יכולות כגון הרצת תהליך על המחשב הנגוע, שליפת סיסמאות והקשות מקלדת. לרוב מוכלת האפשרות לגנוב פרטי הזדהות לאתרים (form grabber) וכן שתילת קוד זדוני בעמוד המתקבל משרת ווב (web inject).

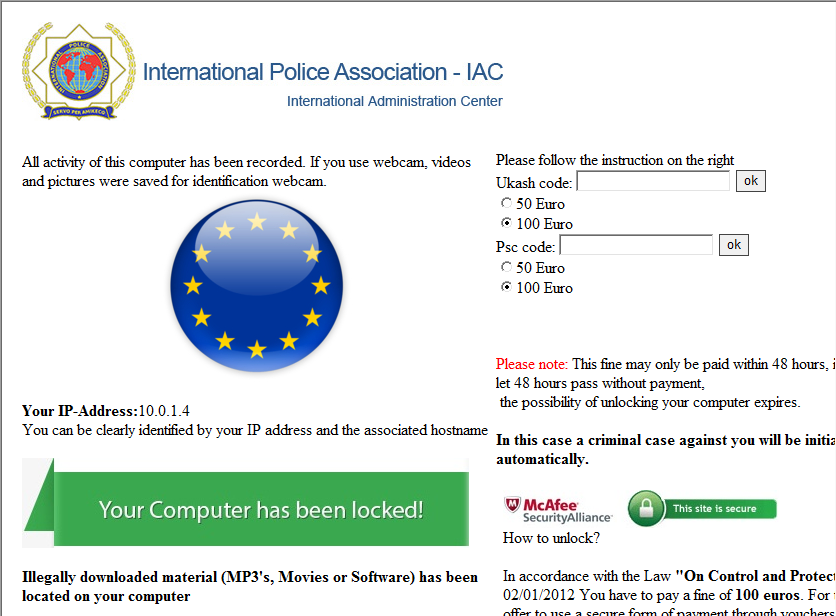

Ransomware – טיפוס מגעיל שמטרתו לנעול את מחשבכם עד שתעבירו סכום מסוים לחשבונו של העבריין. הנעילה יכולה להיות בצורת מסך שחוסם כל אפשרות של עבודה עם המחשב ועד trojan מתוחכם שמצפין את כל הקבצים על הדיסק והדרך לשחזרם היא רק ע"י הפקודה מה- bot master.

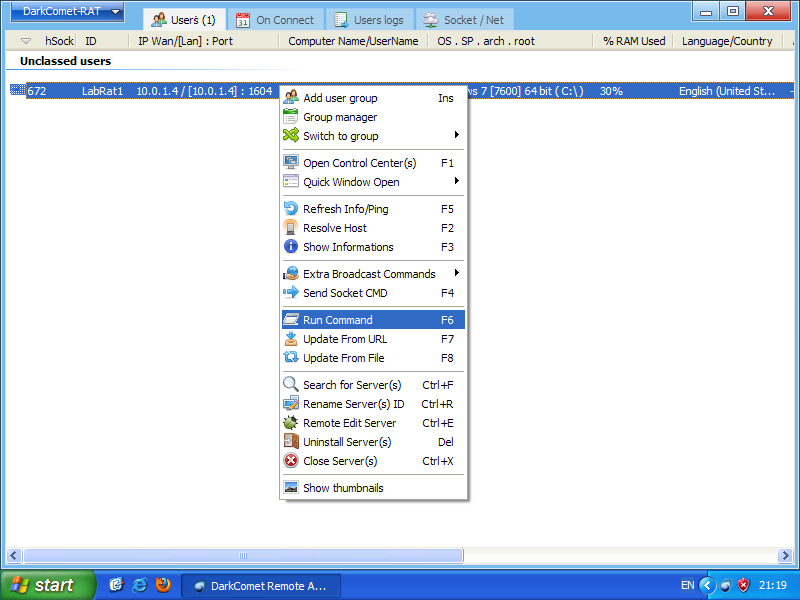

RAT – בשמו המלא Remote Access Trojan או Remote Administration Tool, תלוי מי משתמש בו. כלי המאפשר שליטה מלאה על מחשב הקרבן, כגון צילומי מסך וצפייה במצלמה, עיון בקבצים ושולחן עבודה, שתילת תהליכים ומשימות, שליטה על הדפדפן והתקני חומרה, ועוד ועוד.

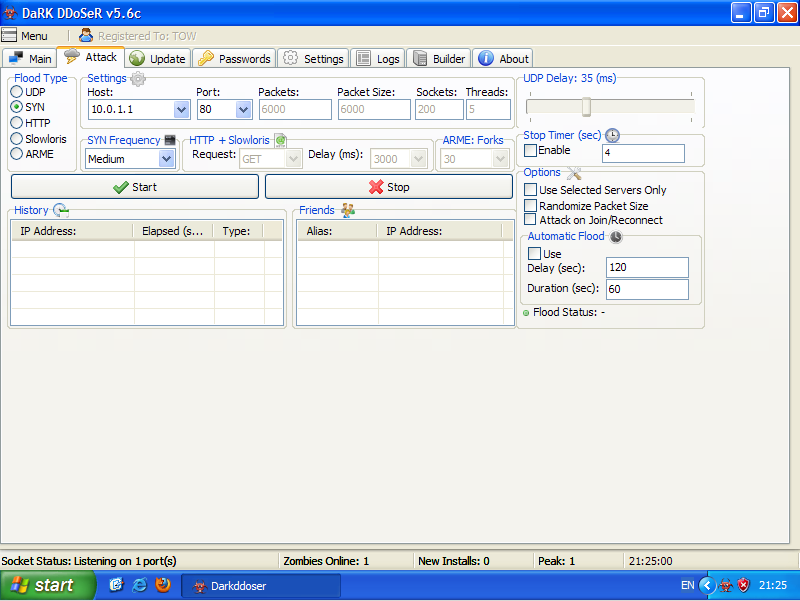

DDoSer – בא לכם לגרום למאות מחשבים להציף בו זמנית שרת של המתחרה? זה הכלי בשבילכם. ניתן לשלוח פקודה לכל הבוטים שיפתחו חיבורים משובשים לשרת אותו רוצים להפיל. לדוגמה, זו יכולה להיות מתקפת SYN flood או שליחת בקשות HTTP הגורמות לשרת web להשאיר session פתוח ובכך לגרום לו להגיע למכסה החיבורים.

בסופו של דבר, אין הפרדה ברורה. בדרך כלל סוג אחד מכיל גם חלק מהיכולות של האחר. לדוגמה, יכול להיות שבוטנט מהסוג DDoSer מסוגל לשלוף ססמאות השמורות בדפדפן.

מי צריך את כרטיס האשראי שלי?

כשאני מספר על נושא הבוטים לאנשים רגילים (קרי – לא מתחום אבטחת מידע), התגובה שאני מקבל תמיד היא: “אבל למה שירצו לגנוב דווקא את הסיסמה שלי?”, “גם ככה אין לי כסף בחשבון”, ו- “עזוב, עד עכשיו לא קרה שום דבר”. חשוב להבין שבניגוד למתקפות ממוקדות נגד ארגונים או ממשלות, במקרה של משתמש פרטי ההצטרפות לבוטנט מתבצעת באופן עקיף. לדוגמה, מייל שנשלח בתפוצה של אלפי כתובות, קובץ באתר פומבי, פרצת אבטחה בדפדפן שגורמת להרצת הבוט באופן אוטומטי ברגע שגולשים לעמוד עם קוד זדוני, ועוד הרבה דרכים מקוריות.

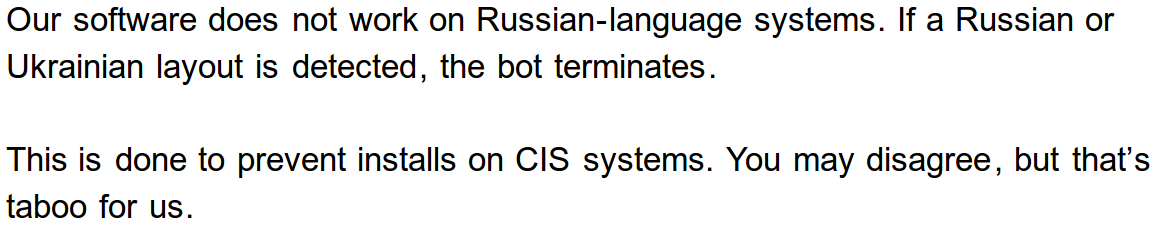

אף על פי כן, אזורי ההפצה של הבוטים לרוב ממוקדים לפי אזורים ומדינות. לדוגמה, בוטנט Citadel מתמקד בארה"ב ואינו מופעל, ואפילו משמיד את עצמו, אם מזהה כי מורץ על מחשב ברוסיה או אוקראינה. הבוטנט מפותח ברוסיה וככל הנראה זה נעשה כדי לא ליפול לידיים של המשטרה המקומית, למרות שהמפתחים מסתירים את זה מאחורי מסכה של פטריוטיות.

בסופו של דבר, הסיבה היחידה, לפי דעתי, למה אנחנו לא רואים הרבה מקרים של ransomware בארץ, זה פשוט כי כנראה ההשקעה שתידרש לא מצדיקה את הרווחים. בבוטנט שבדקתי ישנם הודעות סחיטת כספים בשפות רבות שמוצגות לפי שפת מערכת ההפעלה, אבל עברית לא ביניהן.

איך להתגונן מפני trojan?

שיטות התחמקות של הבוטים המתקדמים מגוונות וקשות לגילוי. מתודולוגיות מסורתיות לגילוי תוכנות זדוניות ע"י כלי אבטחת מידע לא עובדות לרוב. קשה לבנות fingerprint של בוט מסוים, מכיוון שקובץ ההרצה משתנה (מתערבל) מחדש כל פעם שבונים אותו. גרסאות חדשות של הבוטים יוצאות באופן קבוע ומביאות שיטות הסתרה חדשות והעדכון מתבצע אוטומטית.

אי אפשר להדגיש מספיק עד כמה חשובה הכשרת המשתמשים (כרגיל). תתעדכנו בשוטף, אל תקליקו על באנרים, תעברו ללינוקס ובכלל תנתקו את הכבל רשת.

בפרק 2 אני סוקר שיטות אקטיביות לגילוי והגנה מפני תוכנות זדוניות.

לסיכום

אם כבר הבנתם שהכול חסר משמעות ומחשבכם בטח כבר שייך לבוטנט כזה או אחר, בפרק הבא אדבר על שיטות מקוריות איך אפשר לזהות את זה גם אם שלושת האנטיוירוסים שהתקנתם לא התריעו על כך.

פינת השכלה כללית

הרצאה על Zeus trojan ובוטנטים באופן כללי.

פינגבאק: מהו בוטנט וכיצד הוא עובד? | Newsgeek

28 בינואר 2013 בשעה 12:19

בשביל "פשוטי העם" זה טוב.

יאללה לפרק 2.

מה שיותר "פרטים" יותר טוב. יש אנשים שלא מבינים גם חלק מהמונחים שכתובים במאמר הזה….

28 בינואר 2013 בשעה 15:19

היי,

השתדלתי לכתוב את המאמר בצורה כמה שיותר ברורה לכולם, גם לאנשים שלא מהתחום. אבל אם ישנם מונחים שלא מובנים או מוסברים היטב, אשמח להתייחס לזה פה בתגובות.

פינגבאק: כך פועלות האפליקציות שמשתלטות על הסמארטפון שלכם | גיקטיים

פינגבאק: לא להאמין עד כמה קל לפרוץ לנו לסמארטפון.. | פיד הפטריה