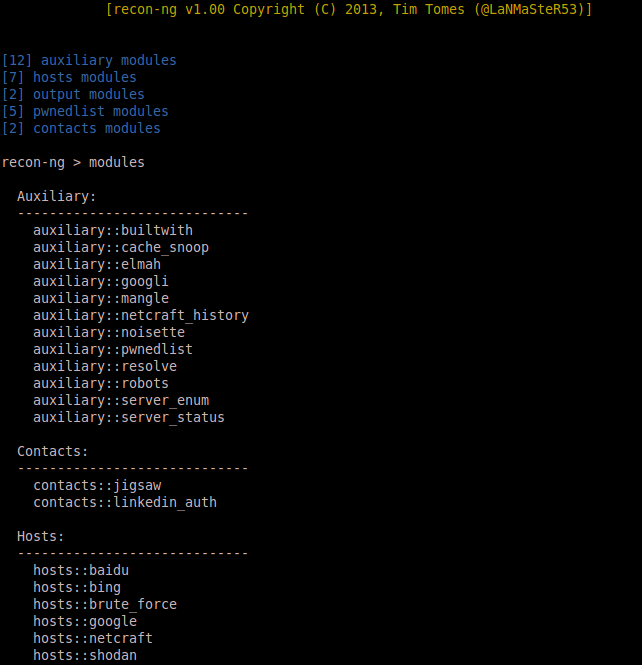

The Recon-ng Framework

כלי חדש לאיסוף מידע ממקורות גלויים יצא לאור מאת טים טומס (LaNMaSteR53). קבלו במחיאות כפיים את Recon-ng, המאפשר ביצוע reconnaissance בצורה אוטומטית. הכלי בנוי בצורת framework ודומה בכך ל- metasploit הידוע. בין היכולות:

- חיפוש מקורות דלף מידע בשרת;

- יצירת שמות משתמש וכתובת אימייל על בסיס שם אמתי;

- חיפוש פרטים והתפקיד של העובדים בחברה;

- גילוי שרתים המשויכים ל- domain;

- התממשקות עם API של pwnedlist.com כדי לחפש חשבונות פרוצים;

- יצירת דו"חות בצורת CSV או HTML;

- הרחבה ע"י מודולים בשפת python.

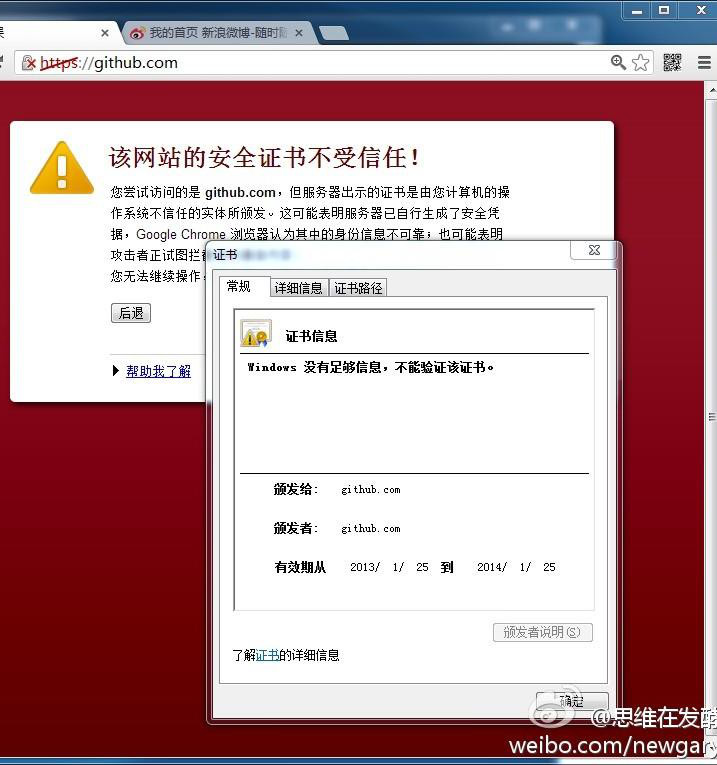

סין מפעילה Man-in-the-Middle עבור החיבור ל- GitHub

לא סוד שסין מפעילה פיקוח כבד על כל הקישורים של אזרחיה לרשת האינטרנט. זה כולל לא רק חסימה פשוטה של כתובות IP ושמות מתחם, אלא גם שימוש ב- DPI – deep packet inspection, המאפשר לחסום עמודים מסוימים באתר או להעביר את המשתמש מ- HTTPS ל- HTTP במידה והאתר תומך בשניהם (כמו חיפוש גוגל).

לאחרונה הפגיעה בפרטיות עלתה עוד מדרגה, כאשר סין התחילה להעביר את כל התעבורה לאתר GitHub דרך השרתים בשליטתה (באופן זמני). מכיוון ש- GitHub תומך רק בפרוטוקול HTTPS, המשתמשים בעת החיבור לאתר נתקעו בהודעה של הדפדפן על תעודה דיגיטלית לא תקינה, וזאת מכיוון שסין לא מחזיקה בתעודה המקורית ונאלצה להשתמש ב- self signed certificate.

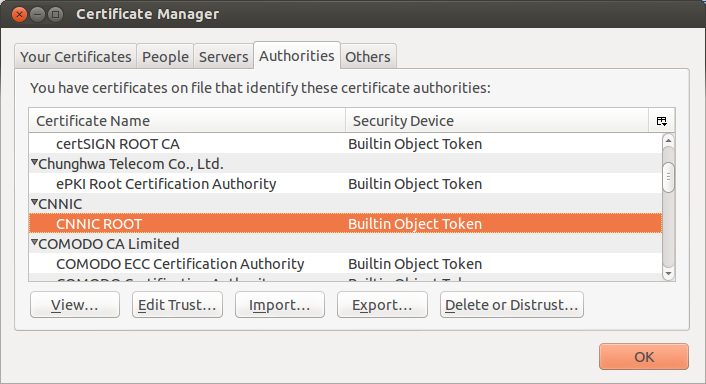

למרות שהחלפת התעודה נעשתה באופן זמני, אין מנוס מהעובדה שבפעם הבאה סין יכולה להנפיק תעודה לגיטימית לכל דבר באמצעות ה- root certificate של CNNIC, מרכז האינטרנט של סין, הנמצאת כברירת מחדל ברוב הדפדפנים.

250 אלף חשבונות טוויטר נחשפו

בראשון לפברואר חברת טוויטר הודיעה בבלוג שלה על כך ששרתיה נתקפו ע"י קבוצת פורצים לא מזוהה. כתוצאה מהפעילות הזדונית, ייתכן והפורצים קיבלו גישה לחשבונות אימייל וגיבוב ממולח של ססמאות המשתמשים.

החברה שלחה אימייל לאיפוס ססמה לכל החשבונות החשופים והמליצה לחסום את Java בדפדפן. דעתי האישית היא שזו נהייתה אמרה שמלווה כל פרצה בתקופה אחרונה, בין אם זה קשור או לא.